国内知名技术社区qidao123.com最新消息,国内多个安全技术社群传出今天针对以疑似用友为代表的国产管理软件勒索病毒大爆发 #勒索软件攻击#

360安全关于此次疑似用友等管理软件勒索病毒大爆发的分析如下

报告编号:B6-2022-082902

报告来源:360高级威胁研究分析中心

报告作者:360高级威胁研究分析中心

更新日期:2022-08-29

0x01 事件简述

自2022年08月28日起,360高级威胁研究分析中心监测到一起0day漏洞大规模勒索利用事件,事件等级:严重,事件评分:10.0。

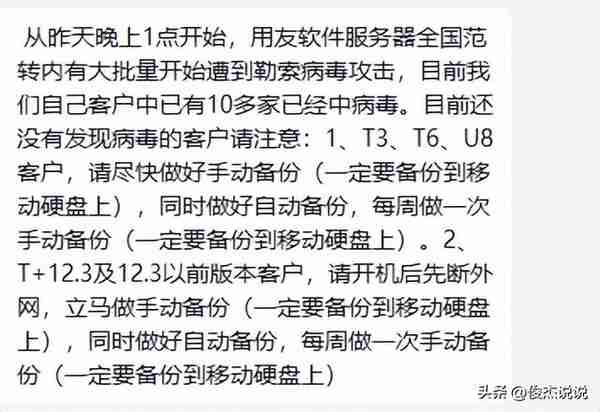

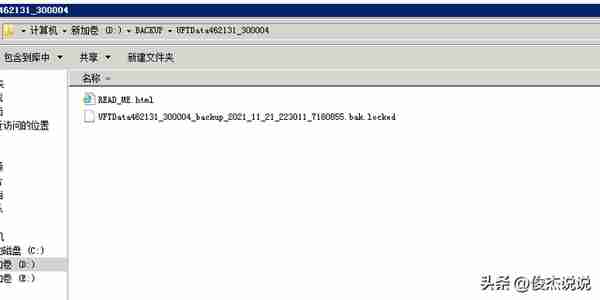

8月28日开始,360高级威胁研究分析中心接到大量反馈,用户计算机文件被.locked后缀的勒索病毒加密,截止当前,360反勒索服务已经确认来自该勒索病毒的攻击案例已超2000余例,且该数量仍在不断上涨。

对此,360CERT建议广大用户做好资产自查以及预防工作,以免遭受黑客攻击。

0x02 风险等级

360CERT对该事件的评定结果如下

评定方式 | 等级 |

威胁等级 | 严重 |

影响面 | 广泛 |

攻击者价值 | 高 |

利用难度 | 高 |

360CERT评分 | 10.0 |

0x03 事件简述

8月28日开始,360高级威胁研究分析中心接到大量反馈,用户计算机文件被.locked后缀的勒索病毒加密,截止当前,360反勒索服务已经确认来自该勒索病毒的攻击案例已超2000余例,且该数量仍在不断上涨。

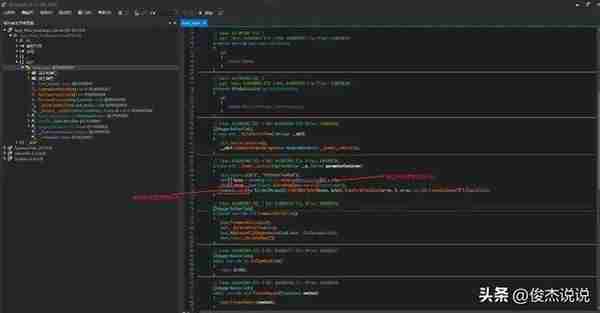

通过我们远程排查,目前可以确认黑客是利用了某CRM系统漏洞,通过命令执行发起的攻击。

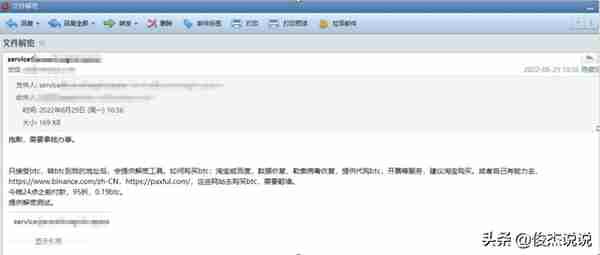

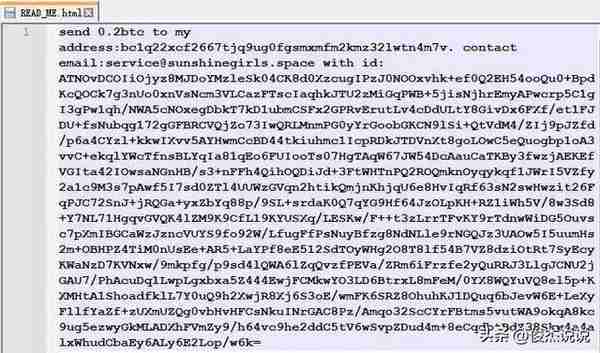

从病毒留下的勒索提示信息内容分析,该病毒与之前流行的TellYouThePass勒索病毒为关联家族,甚至不排除就是TellYouThePass的最新变种。该病毒会向受害者索要0.2BTC的赎金,这一价格比之前TellYouThePass家族的已知赎金提升了0.05BTC。

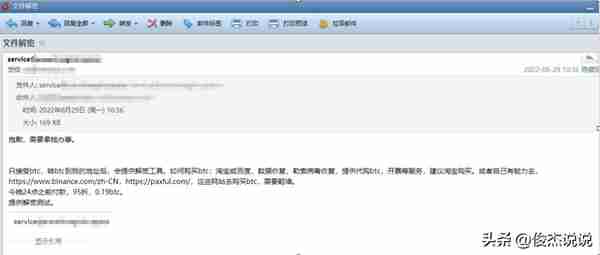

此外,通过与攻击者的沟通邮件可以肯定对方也是中文使用者,沟通全程使用中文进行对话,且语句非常自然并非“机翻”。

攻击来源

此次事件中,攻击者是针对暴露在互联网上的某CRM系统发起攻击,利用漏洞执行命令并加密文件。进程树如下所示:

关联漏洞信息

对于此次勒索病毒传播所依赖的漏洞,推测为本月初发现的一个0day漏洞。

2022年8月5日,360漏洞云便收到漏洞情报:某流行企业财务软件存在0day漏洞。通过对其官方已发布的补丁和漏洞细节进行反复对比,确认此漏洞尚无补丁,为0day漏洞。

相关漏洞为WEB类漏洞,漏洞触发效果为RCE,漏洞触发过程为反序列化远程代码执行。

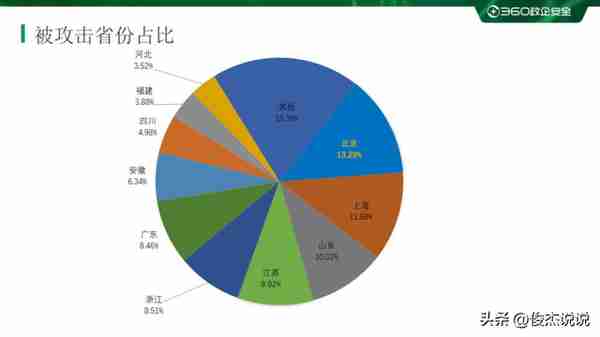

受到攻击地域分布统计

此次攻击从 8 月 28 日 21 时 30 分左右开始大规模爆发,一直持续到 8 月 29 日 1 时左右,截至当前360安全大脑观察到有1986台机器遭到攻击,统计地域分布如下。

而此时用友的运维工程师们好像还在忙着演讲

而针对电子元器件企业的攻击也在加剧

我们期待文中提到的中国相关管理软件厂商的回应

请大家赶紧抓紧时间做

离线备份

80%的企业做不好备份/恢复

据路边社可靠线报 最新消息超过2000家企业已收到#勒索病毒猖獗##老板,服务器中了勒索病毒,需要10万,怎么办?#

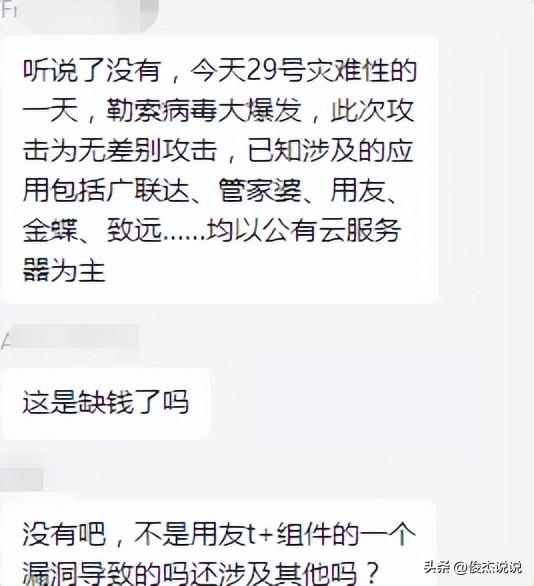

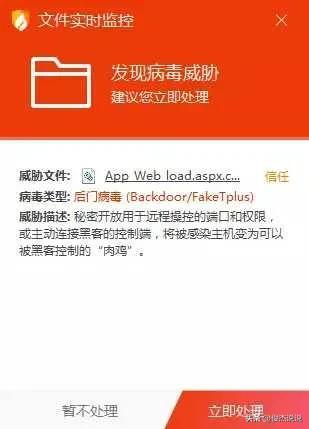

火绒安全实验室监测,疑似借助用友畅捷通T+传播的勒索病毒模块异常活跃(FakeTplus病毒)。火绒工程师排查某勒索现场时发现,病毒模块的投放时间与受害者使用的用友畅捷通T+软件模块升级时间相近,不排除黑客通过供应链污染或漏洞的方式进行投毒。火绒安全软件可成功查杀该病毒。

被勒索后,需要支付0.2个比特币(目前大概27439人民币),黑客留下的勒索信,如下图所示:

勒索0.2比特币

勒索信

,通过与攻击者的沟通邮件可以肯定对方也是中文使用者,沟通全程使用中文进行对话,且语句非常自然并非“机翻”。

相关漏洞为WEB类漏洞,漏洞触发效果为RCE,漏洞触发过程为反序列化远程代码执行。

8月5日发现漏洞8月28日还没有修复漏洞,23天没有修复漏洞这是没有修复代码流程? 没有专职团队? 还是管理的问题呢? 这个思考和答案大家应该都有

8月30日今天畅捷通终于出了官方补丁 现在已经被下载 364978 次

目前,官方已发布针对此漏洞的补丁程序,用户可参考以下链接及时更新官方补丁:

https://www.chanjetvip.com/product/goods/goods-detail?id=53aaa40295d458e44f5d3ce5

常见中毒形式为计算机内的各类文件被加上.locked后缀无法使用。

已中毒用户:

对于部分中毒的用户,根据技术人员的排查,发现有一些数据可以直接恢复,建议大家按照如下方式排查:

1、查看产品安装目录下(Chanjet\\TPlusStd\\DBServer\\data)备份文件(zip文件)有些没有locked成功,虽然有.locked文件,但是大小1k,说明没有成功。应该会同时存在原始文件,这些是可以使用的。

2、mdf文件是否被locked,如果没有被locked,用sqlserver备份出文件来,找新环境重新系统安装产品建账,把备份文件恢复回去来恢复。不会恢复处理的,可以通过企业微信或者服务热线联系官方客服协助恢复。

.jpg)